|

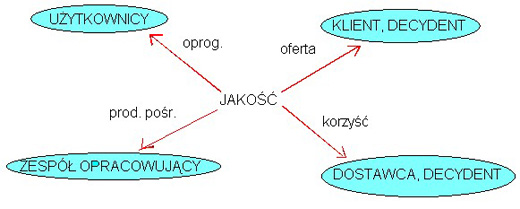

Jakość systemów informacyjnych można rozważać w różnych aspektach:

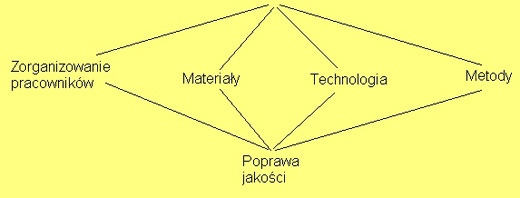

Kompleksowe zarządzanie jakością w zastosowaniu do projektów systemów informacyjnych:

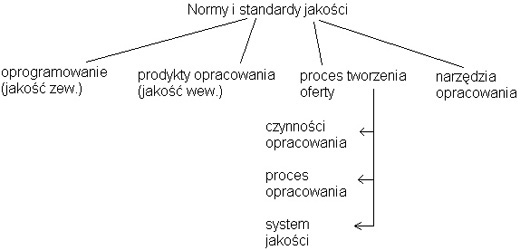

Bardzo ważną rolę przy zapewnianiu jakości systemów mają normy z serii ISO 9000.

Kontrola jakości (60-ta) → sterowanie jakością → zapewnianie jakości → zarządzanie jakością

|

|

KONROLA JAKOŚCI

|

STEROWANIE JAKOŚCIĄ

|

ZAPEWNIENIE JAKOŚCI

|

ZARZĄDZANIE

JAKOŚCIĄ

|

|

OKRES

|

60

|

70

|

80

|

90

|

|

STOSOWANE ŚRODKI

|

Test:

- statyczny

- dynamiczny

|

Udokumentowany proces:

- proces standardowy

- cykle życia

- metody, zasoby, procedury

|

System jakości

|

Zdefiniowanie, udoskonalanie, opiniowanie

- ważna jest opinia klientów

- nadzór technologiczny

|

|

SPRAWDZANIE

JAKOŚCI

|

TAK

|

TAK, po opracowaniu

|

TAK

|

TAK

|

|

KOSZTY

|

RYS A

|

RYS B

|

RYS C

|

RYS D

|

|

SKUTECZNOŚĆ

|

3000

|

100

|

70

|

10 ↓

|

Z problemem jakości wiąże się aspekt NIEZAWODNOŚCI:

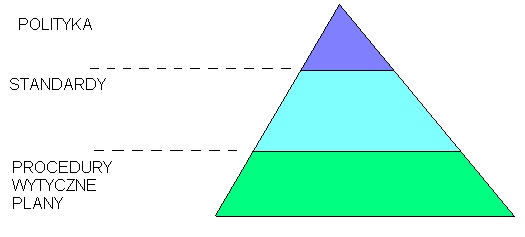

Etapy przygotowania strategii bezpieczeństwa:

1) sprecyzowanie co mamy określić i przed czym

2) określenie prawdopodobieństw poszczególnych zagrożeń

3) określenie zabezpieczeń, czyli w jaki sposób uniknąć zagrożeń

4) analizowanie systemu informacyjnego

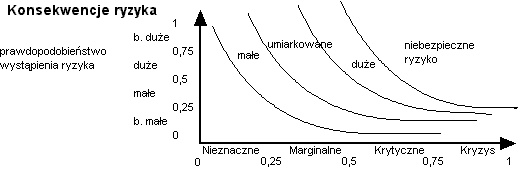

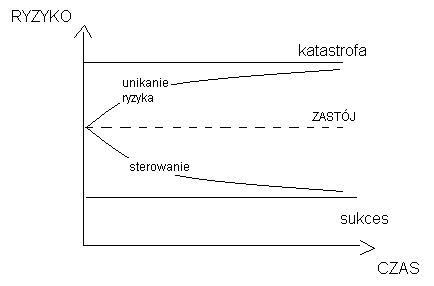

Ryzyka można uniknąć lub nim sterować:

W procesie sterowania ryzykiem wyróżniamy następujące etapy:

- wskazanie zagrożeń

- rozpoznanie zagrożeń

- analiza ryzyka

- planowanie i przeciwdziałanie ryzyku

- określenie i projektowanie działań

- wdrożenie standardów i procedur

- przeciwdziałanie ryzyku

Główne przyczyny awarii systemu:

- oprogramowanie

- sprzęt

- możliwe błędy

- sieć

- klęski żywiołowe

- inne

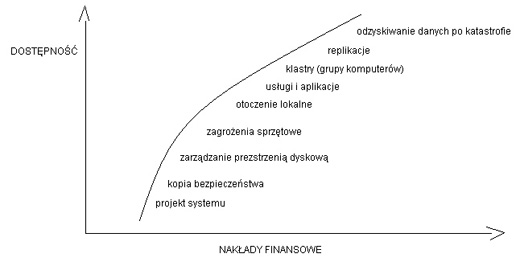

Sposoby zapewnienie pracy systemu informacyjnego oraz jego koszty:

Sposoby tworzenia wysokiego poziomu bezpieczeństwa systemu:

Typy najczęściej spotykanych zagrożeń w sieciach komputerowych:

1) fałszerstwa komputerowe

2) włamania do systemów (hacking)

3) manipulacja :

- programem

- wynikami

4) sabotaż komputerowy

5) piractwo

6) podsłuch

7) niszczenie danych i programów komputerowych

Klasyfikacja ataków na systemy komputerowe:

- atak fizyczny

- atak poprzez uniemożliwienie pracy na danych

Działania technologiczne i organizacyjne wpływają na wyniki bezpieczeństwa.

Różne techniki ochrony:

- fizyczna

- elektromagnetyczna

- bezpieczna transmisja

- ochrona kryptograficzna

- kontrola dostępu

Najważniejsze z działań technologicznych polegają na szyfrowaniu przesyłanych i przetrzymywanych danych.

W systemie informacyjnym najważniejsze są dane.

Na bezpieczeństwo danych składają się:

- poufność

- integralność

- dostępność

Postępowanie w razie wykrycia zagrożeń z zewnątrz:

1) Protect and Proceed (ochroń i kontynuuj)

2) Persue and Prosecute (czyli

pozwól na działanie intruza i złap go na gorącym uczynku. Jest

to

wariant ryzykowny)

Techniki szyfrowania:

- technika symetryczna

- technika asymetryczna

|